手机取证中的一些小思考

手机取证在电子取证中的所占的比重一天比一天大。三五年前,大部分涉及到电子数据的案件,检材基本都是硬盘,而现在,基本每个案件都会涉及到手机检材。人们的生活已经完全离不开手机,衣食住行、与人沟通,很多行为都是在手机上进行,手机类的检材中往往有更多有价值的线索。

平时工作中,每周接触到的手机检材基本都有十余部,积累一些手机取证相关的经验和思考,挑选一些分享给大家,希望能抛砖引玉。

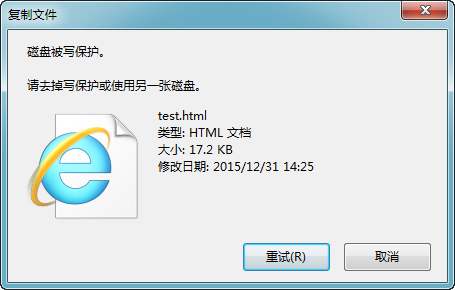

1. SIM卡ICCID?

ICCID(Integrate circuit card identity),即SIM卡的“身份证”,可查的资料中解释说ICCID号是一串20位的数字,用来唯一标识一张SIM卡。ICCID可用读卡器从SIM卡中读取到,一些手机在设置选项中也可以查看到(iPhone手机可以在“设置”→“通用”→“关于本机”中查看)。在潜意识,这串数字就是印刷在SIM卡卡身上,下面文字摘自维基百科“Subscriber identity module”词条

ICCIDs are stored in the SIM cards and are also engraved or printed on the SIM card body during a process called personalisation. …… the GSM Phase 1 defined the ICCID length as 10 octets (20 digits) with operator-specific structure.

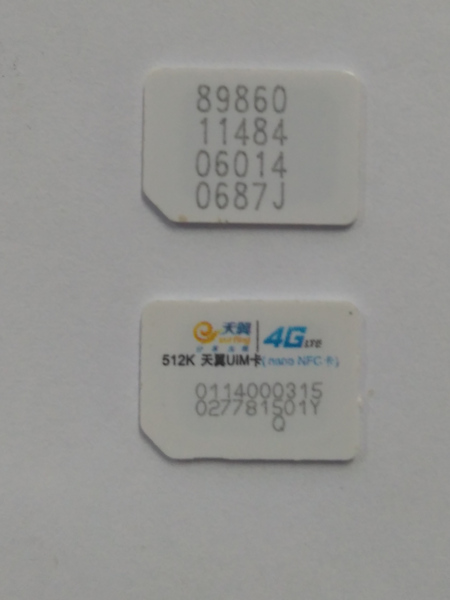

根据个人经验,比较老的SIM卡,卡身上印刷的数字确实就是ICCID号码,且就是20位的数字。但是这几年以来的新卡,并不一定是这样的。

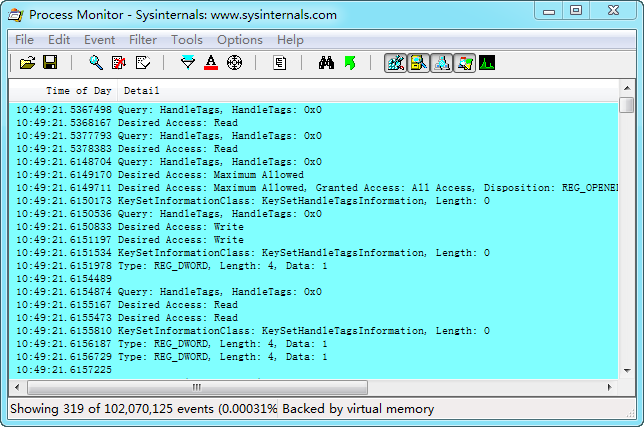

首先,现在的ICCID并不一定是20位的数字,有可能中间混有字母。去年我刚开始发现这一点的时候我还以为是我用的手机取证软件提取错了,又用UFED提取了一边,结果UFED提取的结果直接把字母及字母之后的部分丢掉了。后来用相关工具直接查看SIM卡中的原始信息,发现原始数据中保存的就有字母。

|  |

另一方面,现在的新卡卡身上印的一串字符,基本已经不是ICCID了。接触手机多了,我们可以会发现,国内SIM卡的ICCID好基本都是以“89860”开头,但现在很多SIM卡上印刷的字符会以“01”或“13”开头,很明显与ICCID号不一致。所以在记录SIM卡的ICCID好的时候,千万不能直接看卡身印刷的字符,一定要从SIM卡中提取。

2.需不需要单独提取SIM卡数据?

如果SIM卡一直就在手机中,是不是直接连接手机取证,就顺便提取了SIM卡中的数据呢?也有人觉得,现在智能机基本不会将数据存储在SIM卡中,所以没有必要对SIM卡进行单独提取。。

根据经验,直接连接手机进行数据提取,大部分手机是提取不到SIM卡中的数据的,但是,也会有少数手机可以直接提取到SIM卡中的数据。

虽然大部分时智能手机确实默认不会将联系人、短信存储在SIM卡中,但凡事没有绝对,我也遇到过从SIM卡中提取甚至恢复出大量数据的情况。

另外,SIM卡除了可以保存联系人、短信、通话记录等信息,还会记录其他重要信息,比如IMSI号,使用这个号码,通过运营商可以查到这张SIM卡对应的手机号。极少数情况下,SIM卡中也会直接存储手机本机号码(平时工作中遇到这种情况不是特别多)。

所以,单独对SIM卡进行数据提取是很有必要的。

3.你看到的就是你想看到的?

我们看到的,有时候仅仅是我们被希望看到的,手机取证中也有这样的情况。举个例子,小米手机中有个电话加油包的功能,充值后,可以以远低于运营商的价格拨打电话,整个通话流程也与正常的拨打电话没有区别,通话记录显示的也是用户拨打的号码,看起来有没有什么异常,但是如果在运营商那里调出通话详单,问题就来了,详单中的通话记录与手机中的通话记录根本对不上。

原因就在于MIUI系统开启电话加油包后拨打出去的电话,实际上是网络电话,是回拨的,只是巧妙地隐藏了回拨的过程,没有响铃且自动接听,手机上显示的正常的拨出去的电话,运营商那边显示的却是接听的一个奇怪的号码。

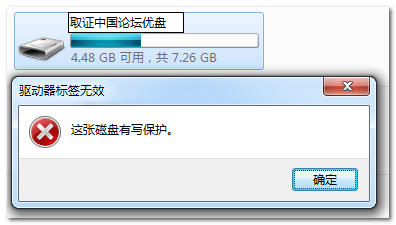

4.iTunes备份加密了就提取不到任何信息?

手机取证过程中如果遇到了遇到iTunes备份加密,绝对让人崩溃。一方面市面上的iTunes密码破解工具效率比较低下,另一方面这个密码和手机锁屏密码、iCloud密码都没有直接关系,很多人一时好奇设置了这个密码,不久就彻底忘了。

但是是不是如果记住设置了iTunes密码,真的就什么都提取不了呢?非也。

首先,info.plist、manifest.plist、status.plist、manifest.mbdb等文件并没有加密,这意味着可以从iTunes备份中获取到一些基本信息,例如手机号、手机系统版本、手机序列号、IMEI号。

可能有人会说,上面这些东西并没有什么用啊,能对手机进行备份,上面这些信息也能直接从手机中看到。这点倒也不假。

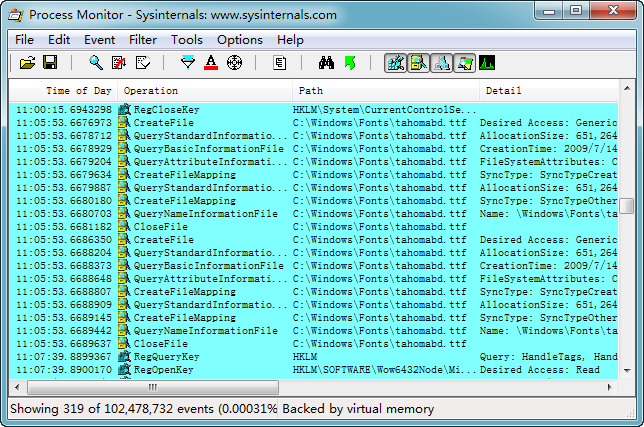

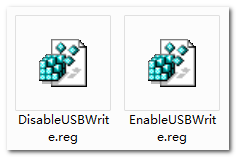

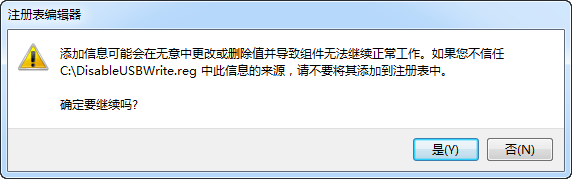

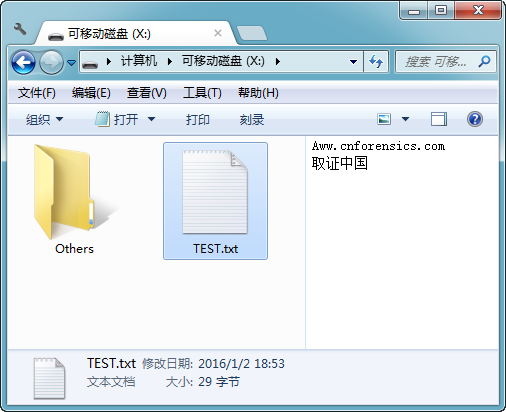

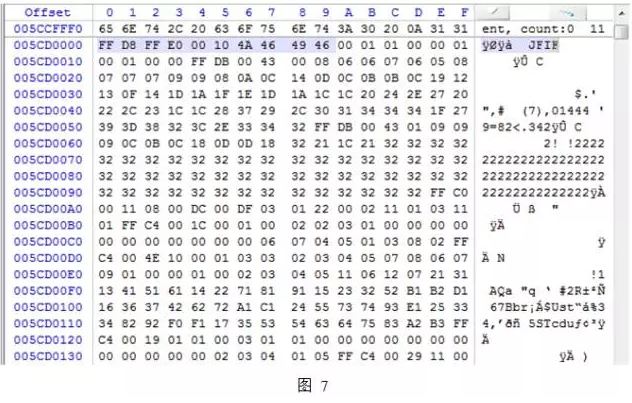

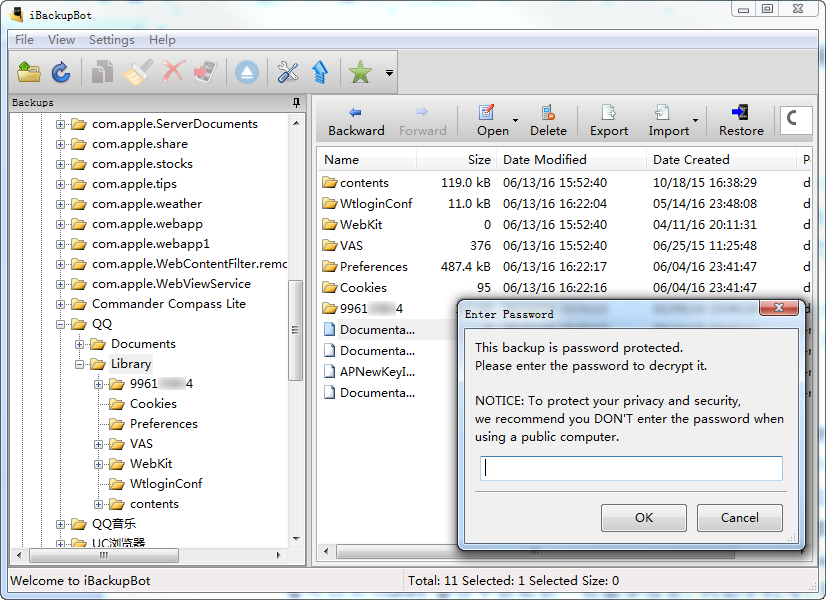

但是加密的iTunes备份中,加密的仅仅是文件部分,文件夹名称、文件属性信息并没有加密,这意味着我们可以从这些未加密的部分获取到不少信息,比如手机中安装了哪些APP、基于文件属性的时间线、登录的APP帐号等信息。

|

上图是使用iBackupbot加载的一个加密的iTunes备份,从截图中可以看到手机中登录过“9961**4”的QQ号。其他一些APP帐号信息也可以用类似的方法推测出来。假设这部iOS设备上登录过多个QQ号,我们可以得到这些帐号信息,根据相关的创建时间和修改时间,可以得知什么使用时间,再根据各个帐号对应数据库文件的大小,可以知道机主经常使用的QQ号信息。

今天就先分享这么多,后续有空在继续分享手机取证的其他一些小思考。

本文最早发布于微信公众号“取证杂谈”及取证中国论坛,发布日期为2016年8月14日,其他网站及平台均为未授权转载。