最近接连遇到几部手机都安装有一款名为“Blued”的即时通讯应用,而手头的手机取证工具竟然没有一个支持此应用的解析,于是只好自己想办法了。

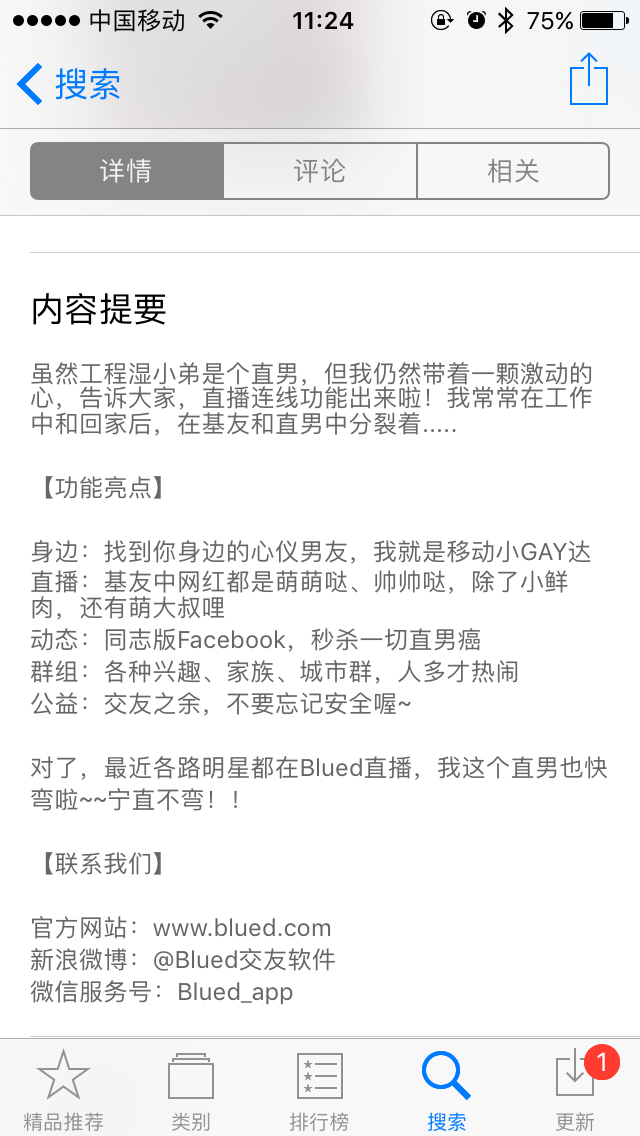

Blued是一款同性交友工具,据说在特定群体中使用挺广泛的,iPhone中的App Store中的应用简介如图1、图2所示。

图1 Blued应用 |

图2 Blued应用简介 |

下面以一部iPhone6S手机为例,介绍怎么手工提取Blued聊天记录内容。

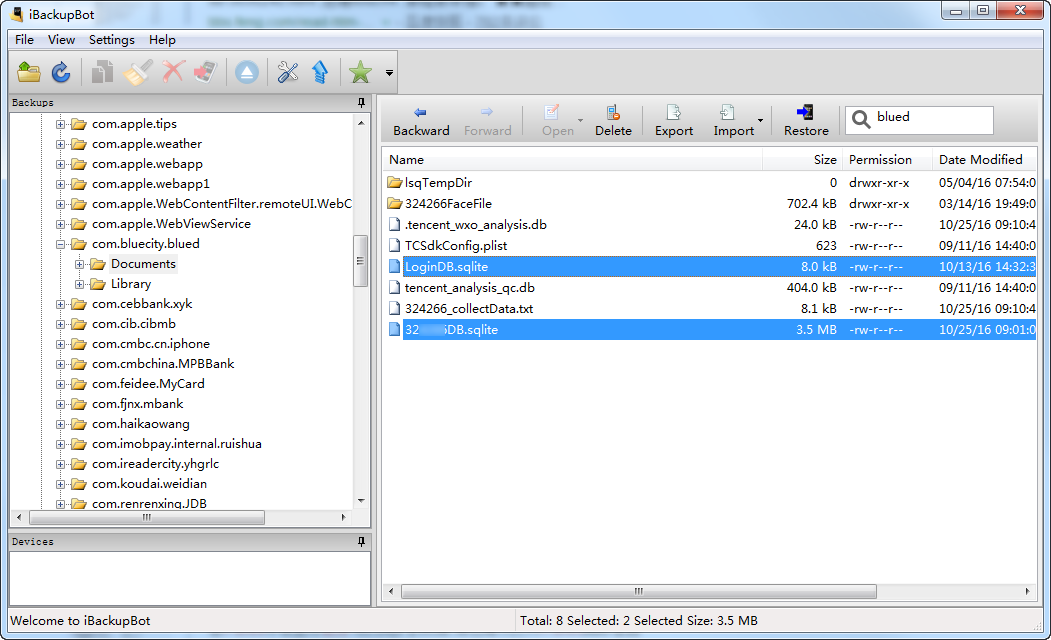

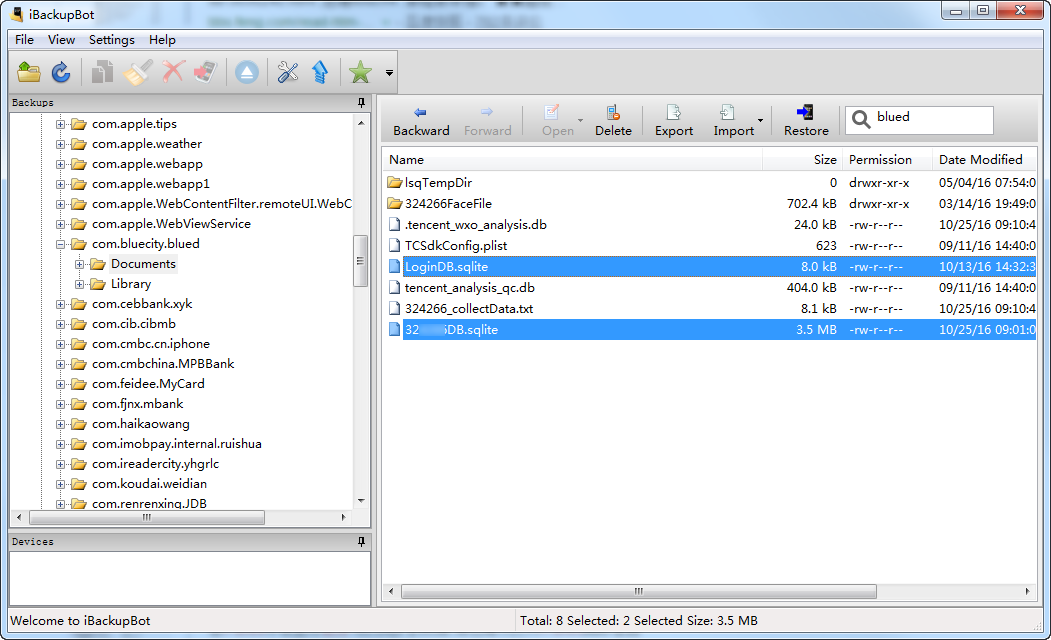

首先使用iTunes或手机取证产品提供的iOS备份工具对手机创建备份,得到了一个名为“7c2dbde4b7**”的文件夹,具体的名称每部手机都不同。使用免费的iTuens备份工具iBackupbot加载备份,浏览备份数据。

在“User App File”下找到了一个名为“com.bluecity.blued”的目录,此目录中的数据即是Blued应用的数据。展开“com.bluecity.blued”目录,有两个名称分别为“Documents”和“Library”的子目录,“Documents”子目录中会有一个名为“LoginDB.sqlite”和“DB.sqlite”的文件文件,分别为所登录的Blued帐号信息和帐号“”的聊天记录数据库。如图3所示

图3 Blued应用数据 |

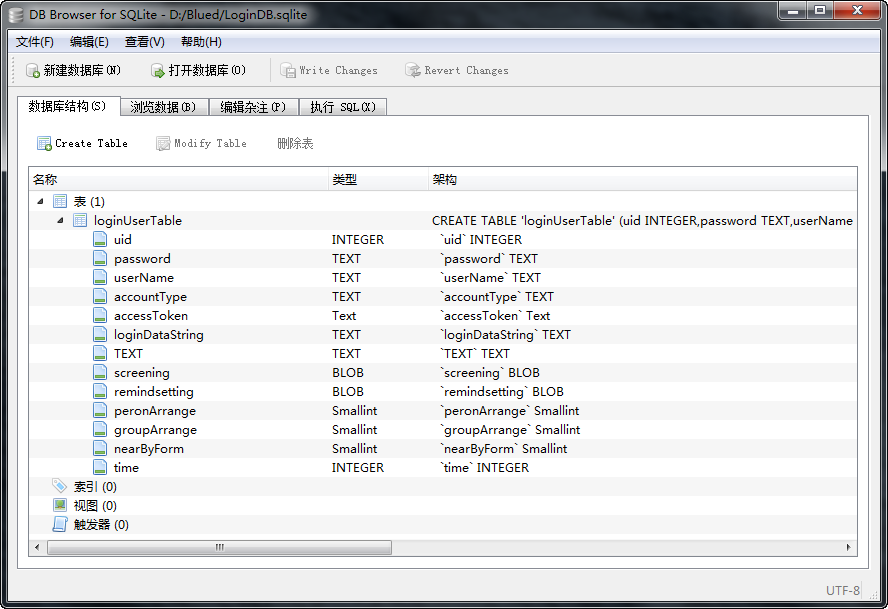

将“LoginDB.sqlite”和“*DB.sqlite”导出,使用“DB Browser for SQLite”加载。

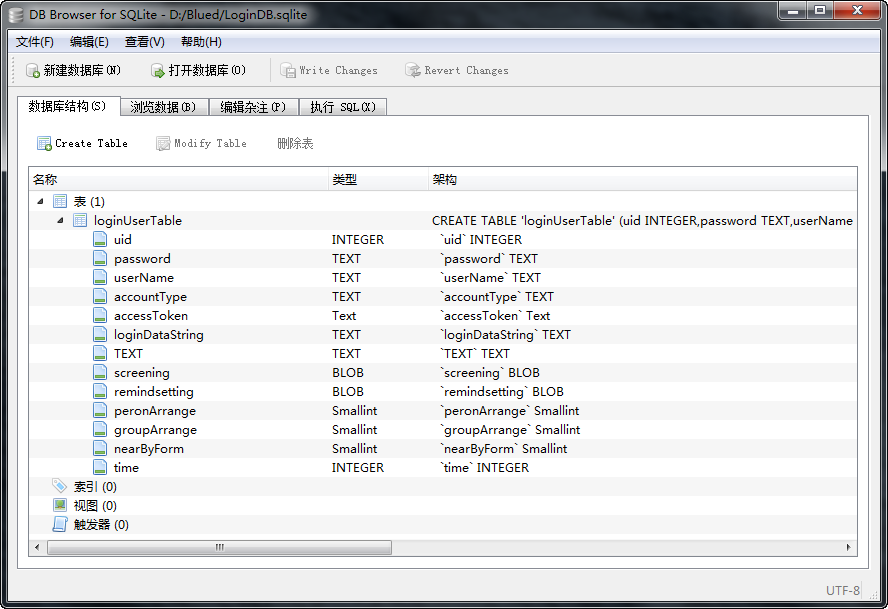

“LoginDB.sqlite”文件中就一张表,名为“loginUserTable”,记录了帐户uid、加密后的密码、绑定的邮箱、帐户基本信息、更新时间等信息。如图4所示。

图4 “LoginDB.sqlite”数据库结构 |

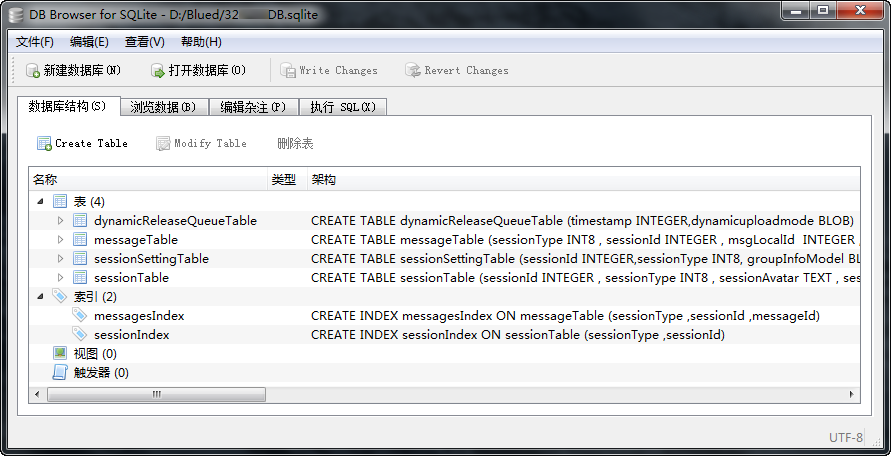

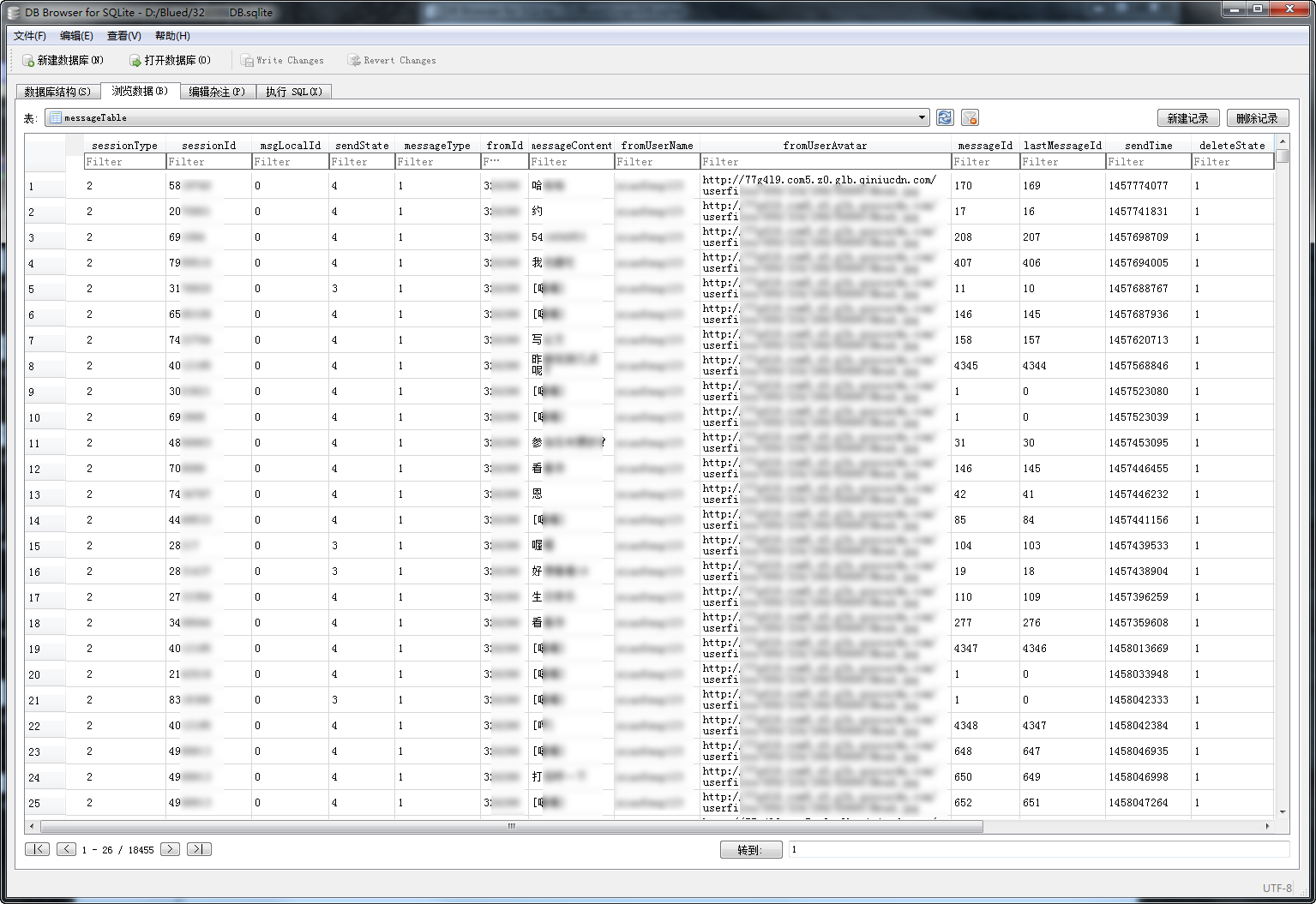

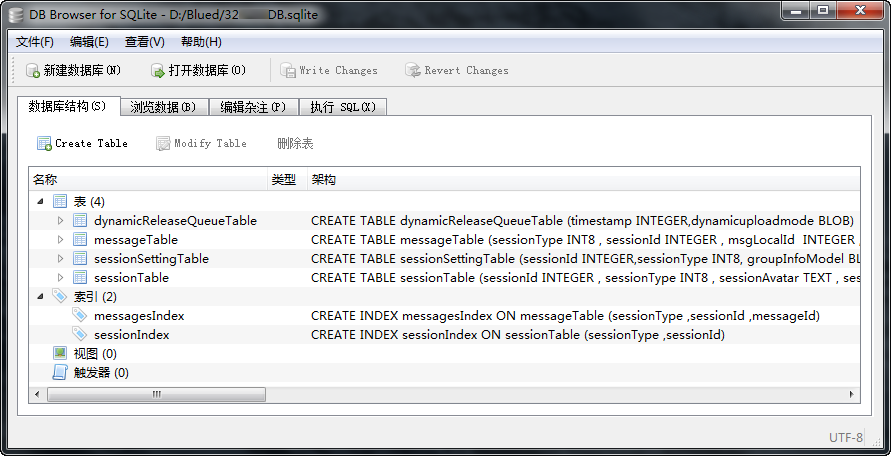

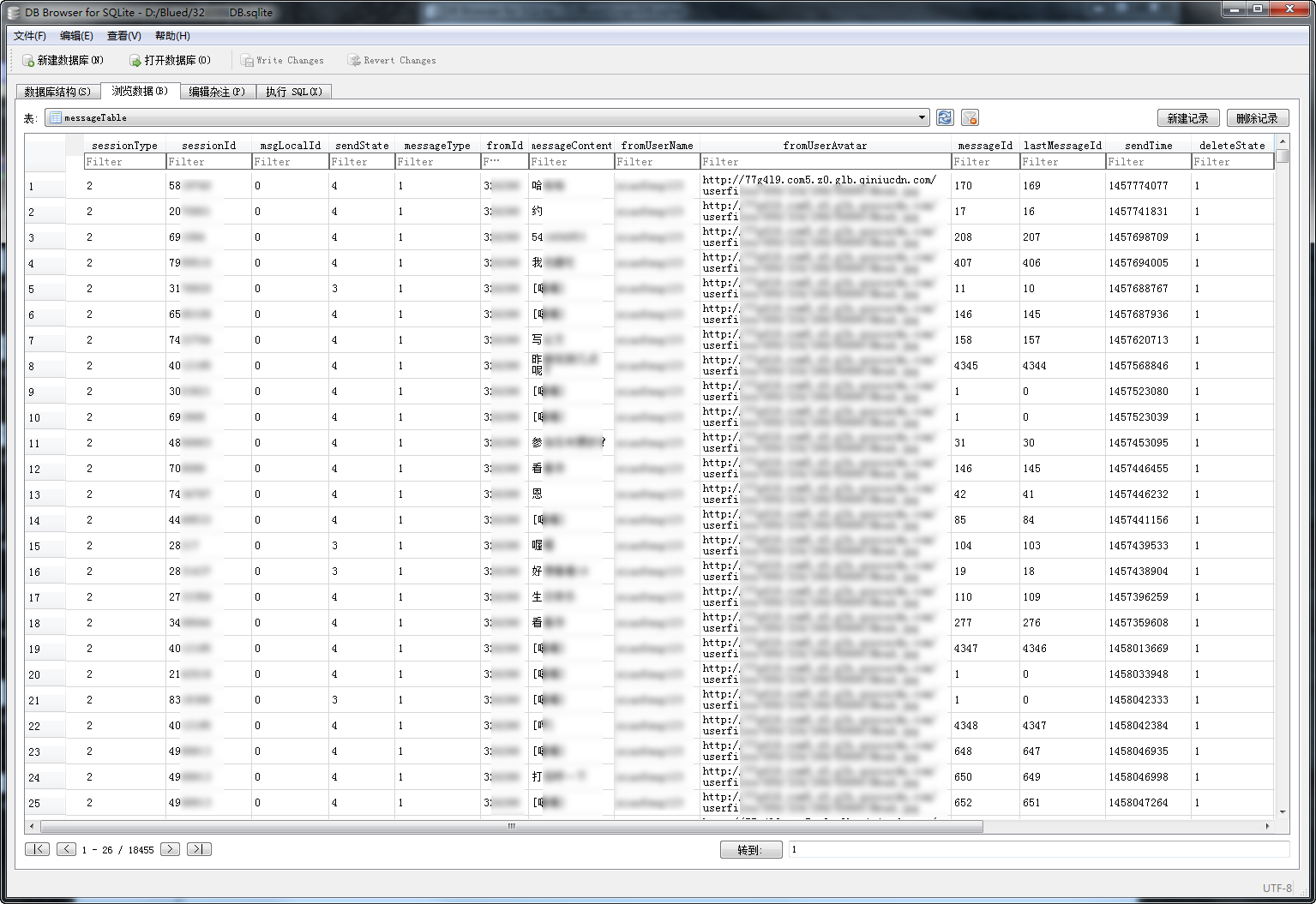

“*DB.sqlite”的文件有四张表,表名分别为“dynamicReleaseQueueTable”、 “messageTable”、 “sessionSettingTable”和“sessionTable”。第一张表和第三张表中没有数据。第二张表和第四张表保存着聊天记录,其中“messageTable”中的聊天记录远多于后者,这两张表结构类似,暂时还没有弄清楚到底哪些情况下存储在“messageTable”中,哪些情况存储在“sessionTable”中。如图5所示。

图5 “*DB.sqlite”数据库结构 |

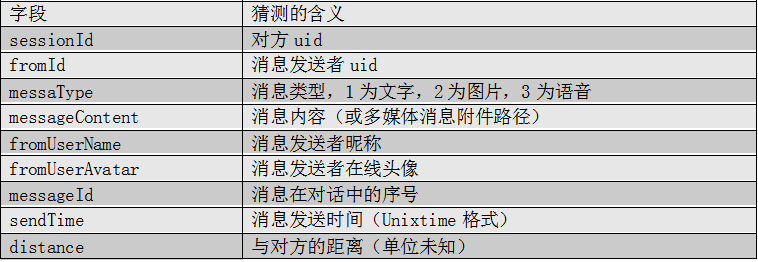

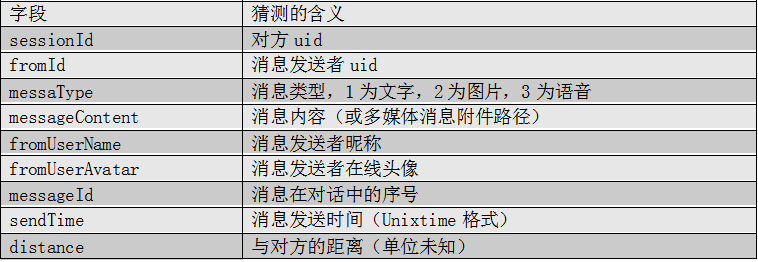

表“messageTable”结构如图6所示,经过一番猜测,主要字段含义如表1所示。

图6 表“messageTable”结构 |

表1 表messageTable字段含义 |

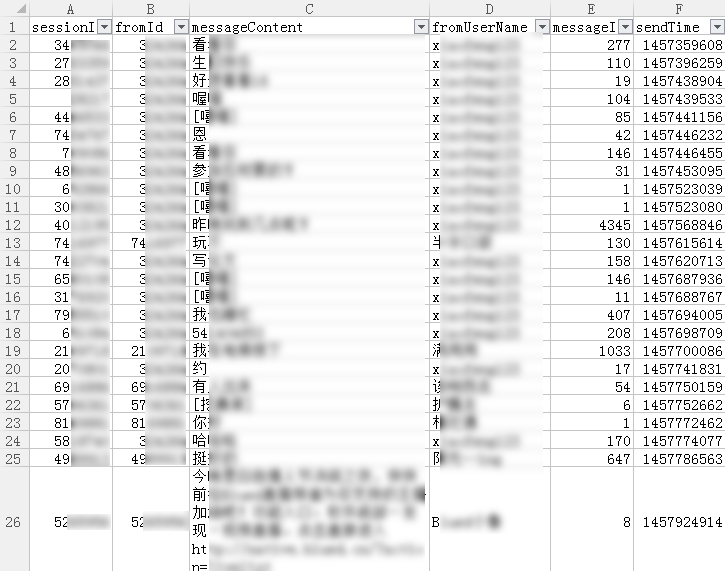

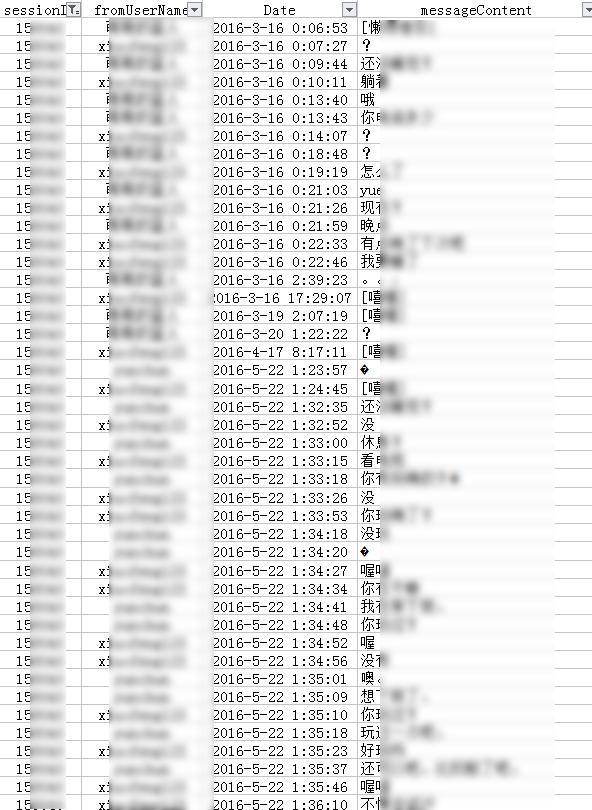

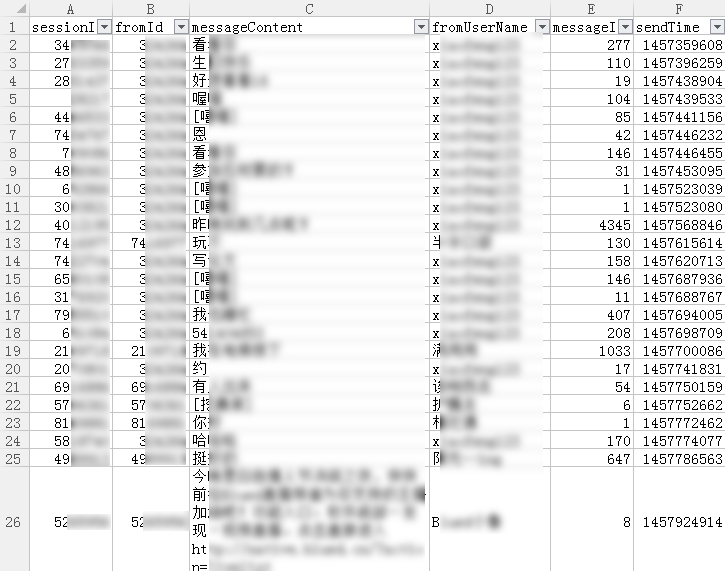

将表“messageTable”导出为“messageTable.csv”,使用WPS表格打开,去掉无关列,将第一行开启自动筛选,按照“sendTime”列升序排列,得到的结果部分内容如图7所示。

图7 初步处理后的数据 |

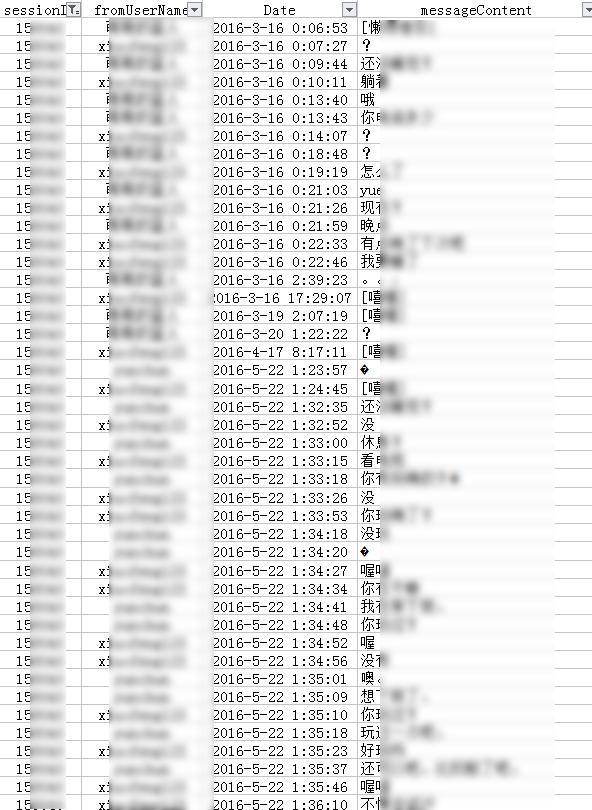

接下来将时间列转换成通用格式。编辑“G2”单元格,输入“=TEXT(F2/86400+25569, ”yyyy-m-d h:mm:ss”)”,按回车键确认后,G2单元格内容变成了“2016-3-7 14:06:48”,与手机上的消息时间对比发现晚了8个小时,看来数据库中存储的是UTC时间,将G2单元格中的公式改为“=TEXT(F2/86400+25569+8/24, ”yyyy-m-d h:mm:ss”)”,确认后G2显示为“2016-3-7 22:06:48”,与手机中的一致。选中G2单元格后,鼠标移至G2单元格右下角,等鼠标变为实心“╋”字的时候,双击鼠标左键,实现G列所有单元格的自动填充。如果要过滤与某人的对话,只需在sessionId列表筛选出改用户的uid即可。图8是经我处理后的最终效果。

图8 与某人的聊天记录 |

本文最早发布于本人微信公众号“取证杂谈”,发布日期为2016年10月30日,微信公众号“电子物证”2016年11月14日授权转载,其他网站及平台均为未授权转载。

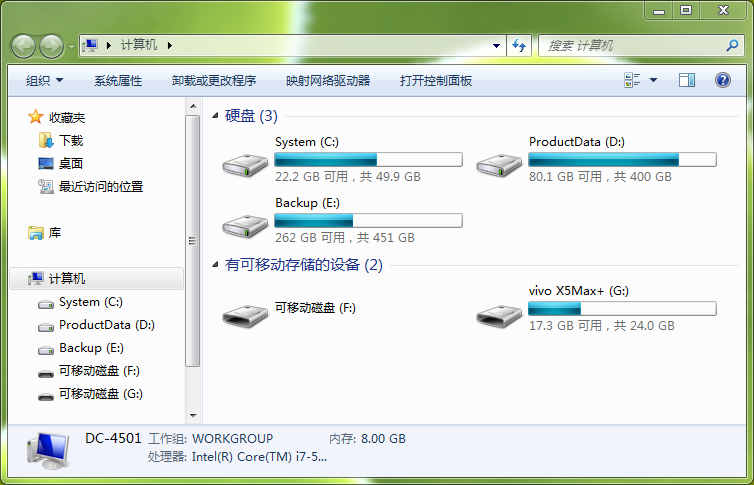

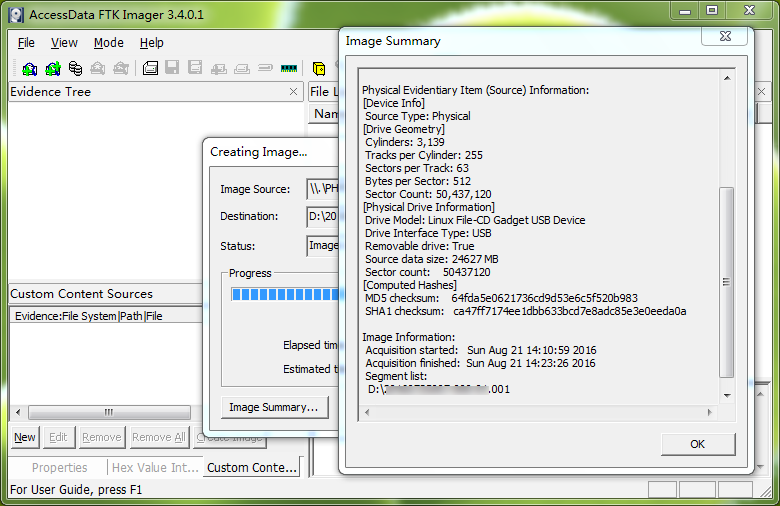

创建镜像,证据类型选择“Physical Drive”,在列表中选择“\.\PHYSICALDRIVE2 -Linux File-CD Gadget USB Drive [25 GB USB]”,然后填写案例存储路径等案例信息后,点击“Start”开始镜像。大约10分钟后,镜像完成,并自动计算了哈希值。如图4所示。

创建镜像,证据类型选择“Physical Drive”,在列表中选择“\.\PHYSICALDRIVE2 -Linux File-CD Gadget USB Drive [25 GB USB]”,然后填写案例存储路径等案例信息后,点击“Start”开始镜像。大约10分钟后,镜像完成,并自动计算了哈希值。如图4所示。

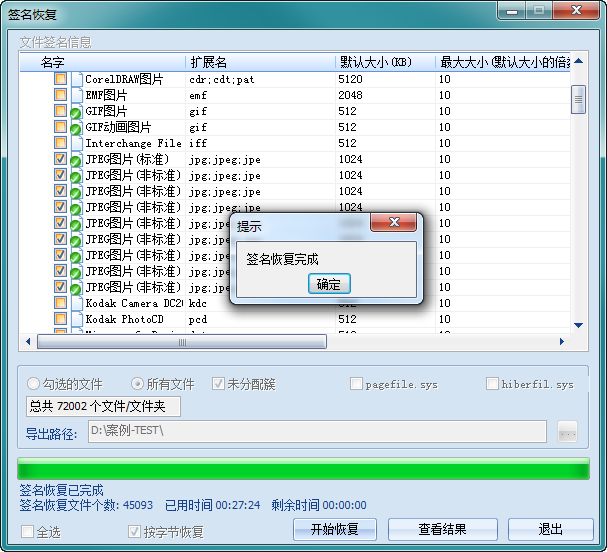

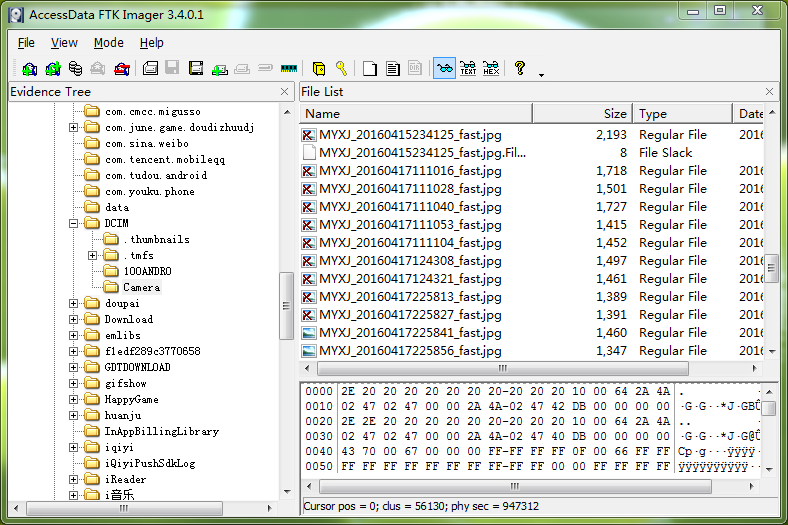

数据恢复按钮,选择签名恢复,恢复文件类型选择“JPEG图片(标准)”和“JPEG图片(非标准)”,点击“开始恢复”启动签名恢复功能。

数据恢复按钮,选择签名恢复,恢复文件类型选择“JPEG图片(标准)”和“JPEG图片(非标准)”,点击“开始恢复”启动签名恢复功能。