Android手机照片恢复一例

最近接到一部手机,需要恢复手机中删除的照片。手机型号为vivo X5Max+,系统为Funtouch OS 2.0(基于Android 4.4.4)。尝试获取ROOT权限失败,尝试使用DC-4501工具箱中的“MTK Android 高级工具”关机镜像,失败。

经过一番研究,发现这部手机每次连接电脑的时候,默认情况下仅仅为手机充电。下拉通知栏,点击当前连接状态的通知,可以进行USB设置,连接方式有4中可选,分别是只充电、U盘功能、媒体设备(MTP)、相机(PTP),如图1、图2所示。(“只充电”模式下无法在电脑端对手机进行截图并保存到电脑,图1、图2是将手机设置成MTP模式后截的图。)

图 1 下拉通知栏 |  图 2 USB设置选项 |

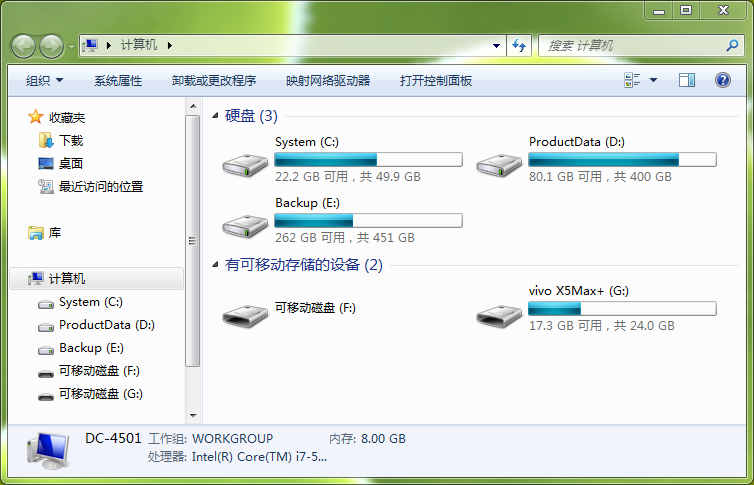

将USB连接方式设置为“U盘功能”后,电脑右下角出现了正在安装驱动的提示,稍等片刻,资源管理器中出现了两个盘符,其中F盘无法打开,G盘总容量为24 GB,为data分区中的SD卡部分。如图3所示

图 3 以U盘模式将手机连接计算机 |

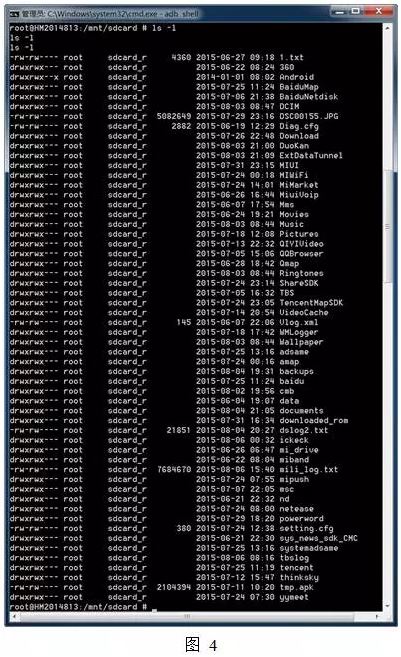

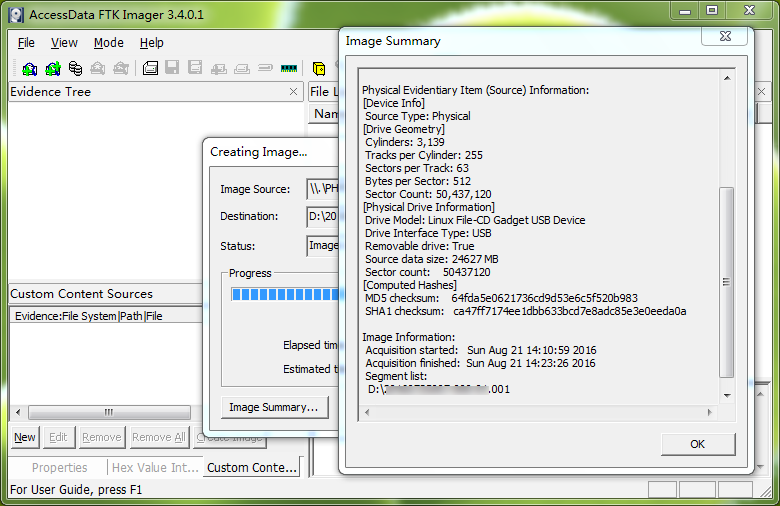

打开FTK Imager,点击工具栏的图标 创建镜像,证据类型选择“Physical Drive”,在列表中选择“\.\PHYSICALDRIVE2 -Linux File-CD Gadget USB Drive [25 GB USB]”,然后填写案例存储路径等案例信息后,点击“Start”开始镜像。大约10分钟后,镜像完成,并自动计算了哈希值。如图4所示。

创建镜像,证据类型选择“Physical Drive”,在列表中选择“\.\PHYSICALDRIVE2 -Linux File-CD Gadget USB Drive [25 GB USB]”,然后填写案例存储路径等案例信息后,点击“Start”开始镜像。大约10分钟后,镜像完成,并自动计算了哈希值。如图4所示。

图 4 使用FTK Imager创建镜像 |

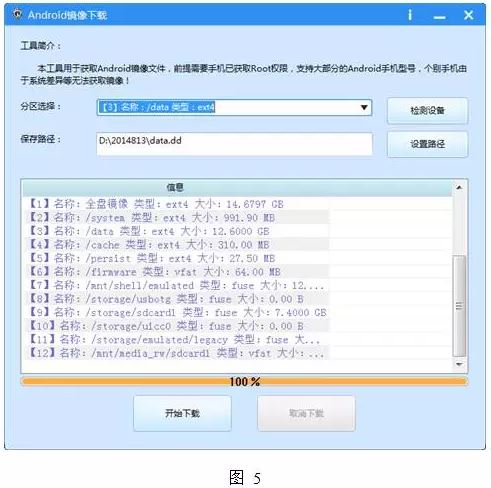

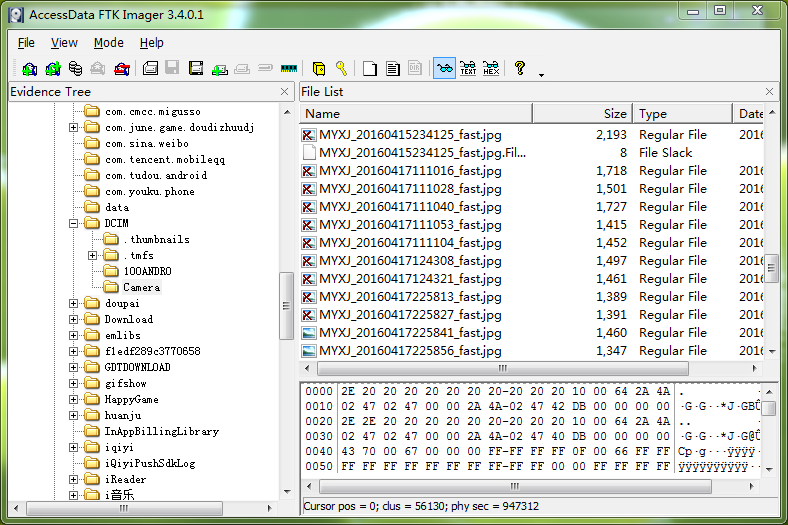

使用FTK Imager加载刚刚创建的镜像,在“\DCIM.thumbnails\”、“\DCIM\Camera\”等目录下发现大量已删除的文件,如图5所示。

图 5 使用FTK Imager加载创建的镜像 |

使用取证大师加载创建的镜像,在“\DCIM.thumbnails\”目录下检出124张删除的缩略图,说是缩略图,但分辨率并不低,很多都是480×270甚至更高分辨率。另外在“\DCIM\Camera\”目录下检出58张已删除的照片,在“\tencent\MicroMsg\WeiXin\”目录下检出几张已删除的微信拍摄的照片,在其他一些目录中也有收获。

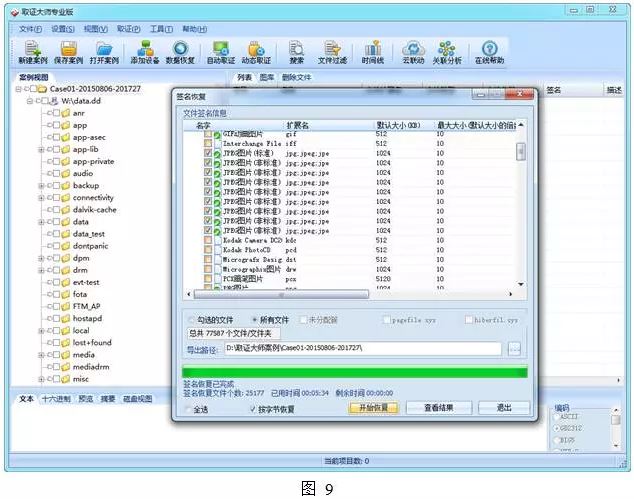

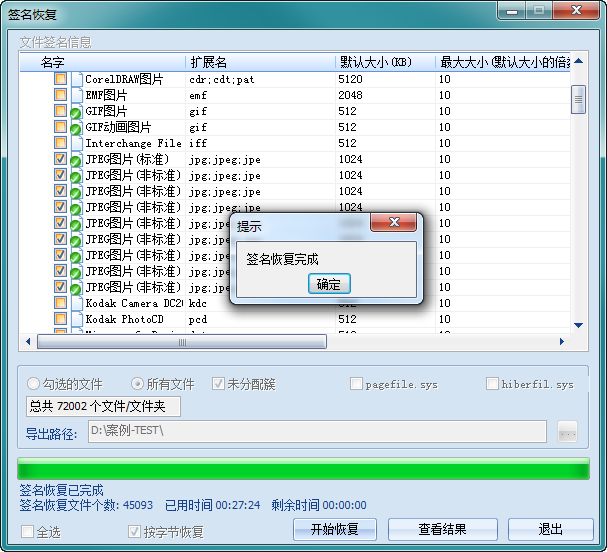

选择取证大师工具栏 数据恢复按钮,选择签名恢复,恢复文件类型选择“JPEG图片(标准)”和“JPEG图片(非标准)”,点击“开始恢复”启动签名恢复功能。

数据恢复按钮,选择签名恢复,恢复文件类型选择“JPEG图片(标准)”和“JPEG图片(非标准)”,点击“开始恢复”启动签名恢复功能。

经过半个小时的等待,恢复出了4万多张图片,剔除占大多数的缩略图及应用缓存图片,筛选出了不少委托方需要的照片。

图 6 使用取证大师进行签名恢复 |

总结:

Android手机照片恢复主要的思路是从手机存储设备文件系统层面按照图片文件的特征进行签名恢复,而如何从文件系统层面接触到手机中的数据是最主要的问题。

如果手机带有外置SD卡,直接对SD卡制作镜像并分析即可;如果照片存在于机身内存,首先考虑ROOT后制作全盘镜像。对于系统版本比较低的Android手机,可以使用ROOT工具获取ROOT权限后使用手机取证工具获取手机全盘镜像;对于近两年的一些MTK芯片的手机,可以使用手机取证工具在关机状态下获取镜像;对于一些已经物理损坏或其他方式都解决不了的手机,可以采用ChipOff拆芯片的方式,直接对手机存储芯片进行镜像。

本例中,手机没有外置存储卡,尝试ROOT失败,虽然是MTK芯片,但是尝试关机镜像失败,而拆芯则风险太大。幸好这部手机有“U盘模式”,可以连接电脑对手机中的部分区域进行镜像。

注:MTP模式下虽然也可以从计算机上读取手机中的数据,但和U盘模式有很大区别。MTP(Media Transfer Protocol)是上层应用协议,手机通过MTP模式连接计算机,计算机端并不能直接访问手机中文件系统。