使用7-Zip加载处理取证镜像

电子数据取证工作中,加载、查看镜像文件数据是非常高频的需求,也是取证软件最基础最功能,但这并不意味着每个取证软件都能把这一功能做到极致。

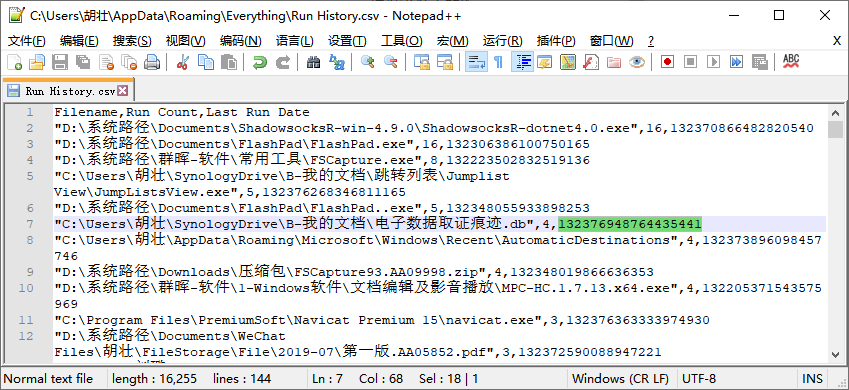

大部分取证软件加载镜像需要比较长的时间。国内的取证软件,一般需要先新建案例后添加镜像,完成文件系统解析才能浏览其中的数据。个人一直不习惯这一逻辑,因为每天要加载查看很多的镜像,但大多数情况下都是临时分析,每次创建案例耗时容易打断思路,而且软件启动后看到一堆无用的案例对于我这种有强迫症的人来说看着非常不舒服。

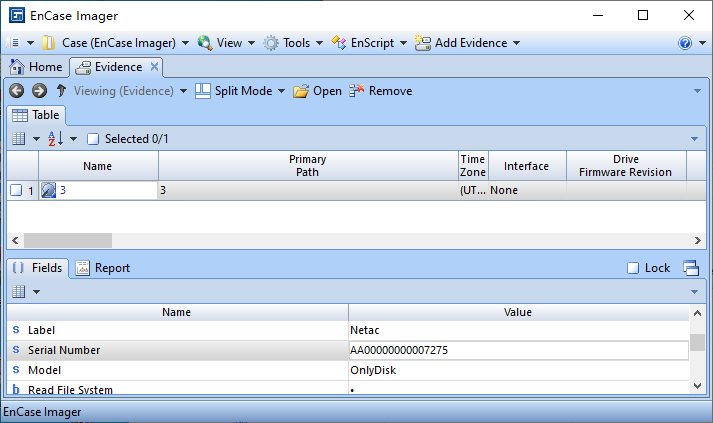

免费的EnCase Imager查看镜像倒是不需要新建案例,双击打开EnCase Imager后,点击“Add Evidence File”或“Add Raw Image”即可添加镜像文件。但和EnCase一样,EnCase Imager让我无法忍受的是文件系统解析实在太慢了,一个NTFS分区MFT解析动辄几十秒甚至几分钟。

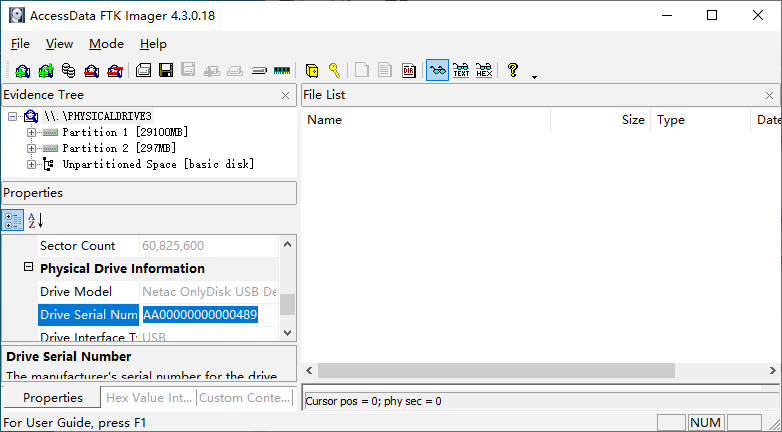

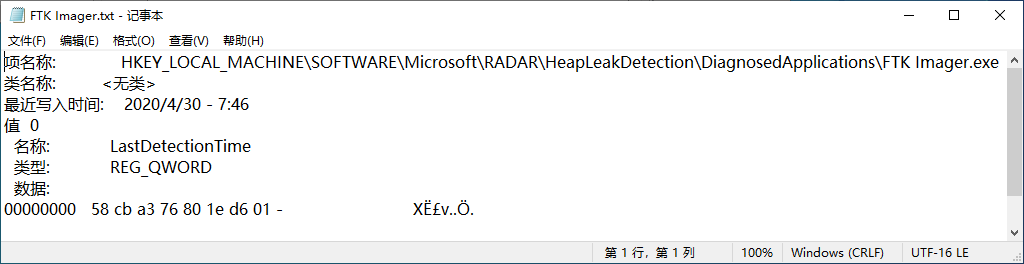

免费的FTK Imager同样打开软件后就可以直接加载镜像文件了,速度也比EnCase Imager及其他取证软件快不少。FTK Imager加载镜像文件后,并没有马上解析文件系统中的所有文件,当用户展开某个文件夹时,FTK Imager才去解析该文件夹下的文件记录,这一特性使得FTK Imager加载镜像文件速度远超其他软件。

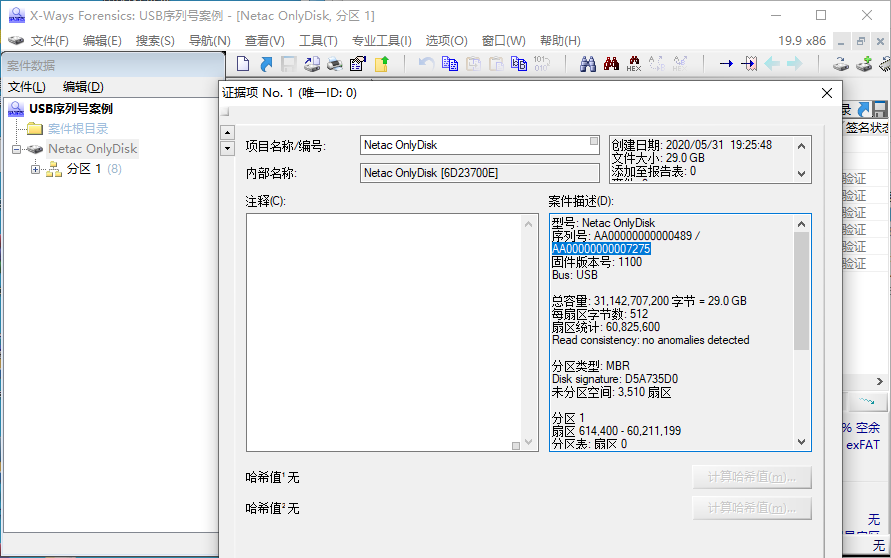

虽然FTK Imager不需要创建案例就可以直接加载镜像文件,而且解析文件的速度也很快,但打开FTK Imager→点击加载镜像按钮→浏览选择镜像→点击完成→开始浏览数据这一整套浏览流程下来对我来说还是太慢了。有没更快的工具呢?答案是肯定的,X-Ways Forensics堪当此任!

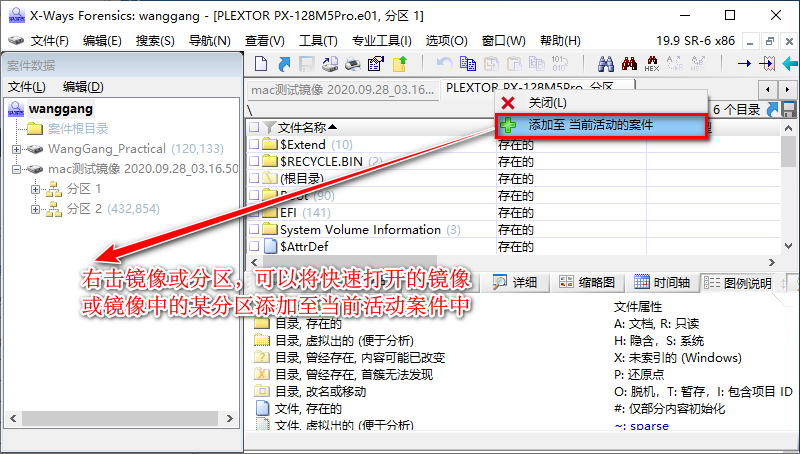

设置“显示更多右键菜单功能(Items in Windows context menu)”后,在资源管理器中右击任意文件或文件夹,都会出现“打开X-Ways Forensics”的菜单。如果选中的是任意镜像文件(例如E01、dd、vmdk等),选择“打开X-Ways Forensics”后会自动打开X-Ways并加载该镜像文件,一气呵成,速度飞快!(注意X-Ways靠拓展名识别镜像,如果不是dd、E01、vmdk等常规拓展名,会按普通文件处理,及打开后显示文件十六进制数据。)对镜像进行分析后,如果觉得有必要,也可以随时将当前镜像或镜像中的某分区添加到当前活动案例或新建案例中。

那么,有么有操作同样简单最好还免费的工具呢?还真有!今天就给大家介绍一个低配版的工具——7-Zip。没错,就是开源的解压缩工具7-Zip!

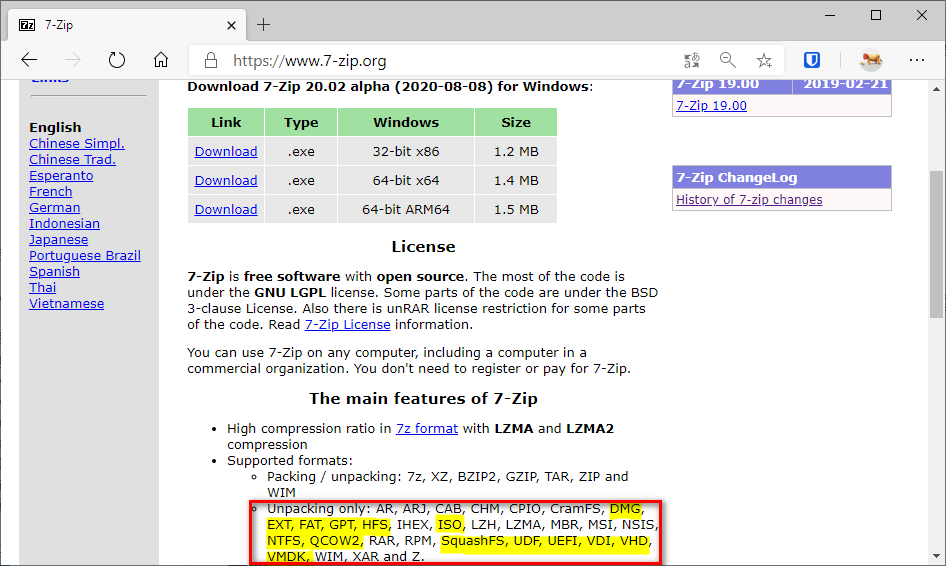

直接看官网,7-Zip声称支持DMG、EXT、GPT、HFS、ISO、NTFS、QCOW、2、SquashFS、UDF、UEFI、VDI、VHD、VMDK等格式的解压,是不是很强大?上面列出的均为镜像格式或文件系统格式,这哪是解压软件,感觉简直是取证软件了,很多取证软件支持的文件系统还没这全呢!

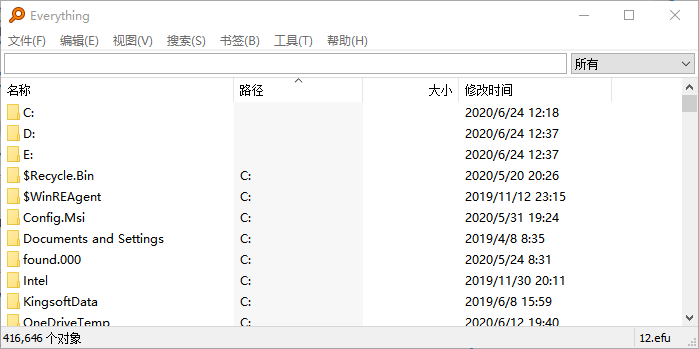

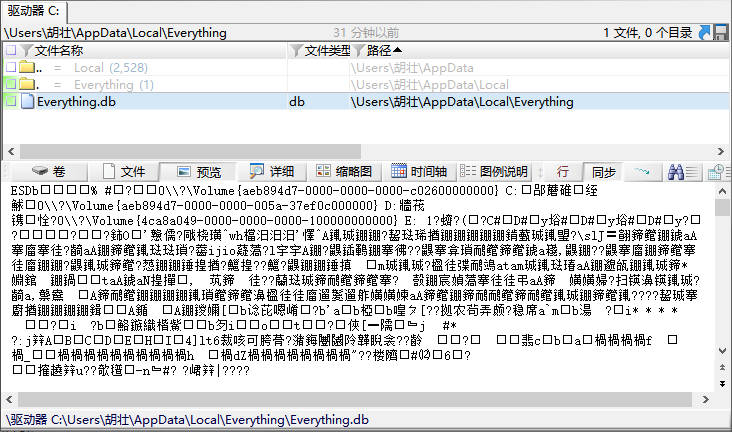

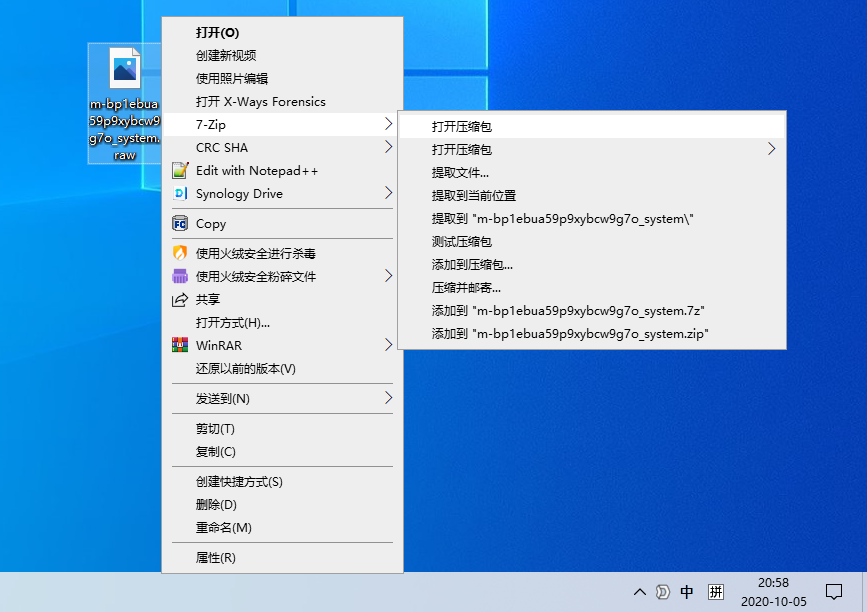

7-Zip安装完成后,默认会在右键菜单中添加7-Zip相关的菜单选项,例如使用7-Zip打开压缩包。右击镜像文件,即可使用7-Zip打开浏览其中的数据了。

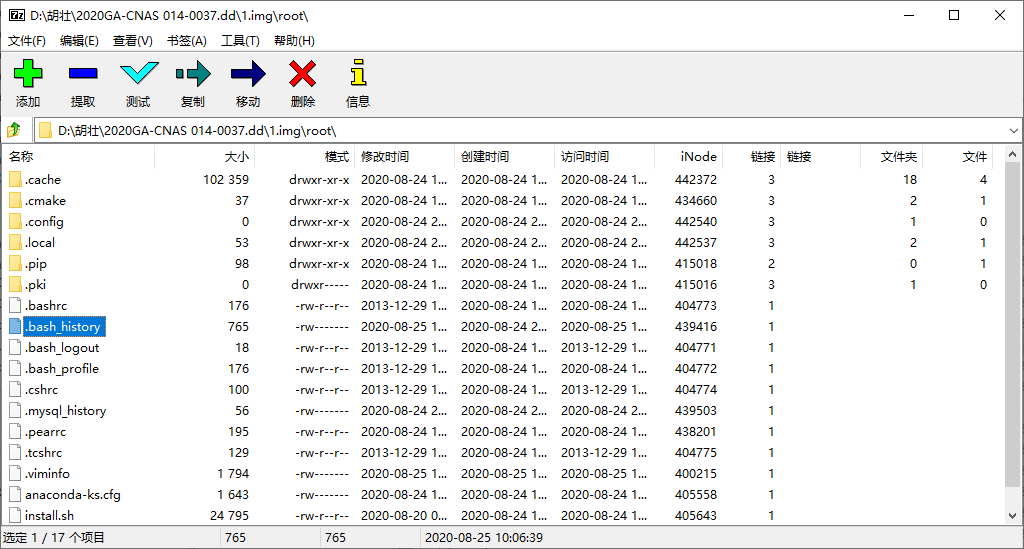

先打开一个阿里云镜像试试看。

这是一个Ext4文件系统的镜像,7-Zip可以完美支持!速度比X-Ways还快那么一丢丢!文件/文件夹的大部分属性都可以正常解析,不仅如此,还可以统计每个文件夹的子文件夹数(下图倒数第二列)、子文件数(下图倒数第一列)、链接数等信息。

再试试今年的能力验证镜像吧,这是一个带LVM的Linux镜像。

可以正常打开!

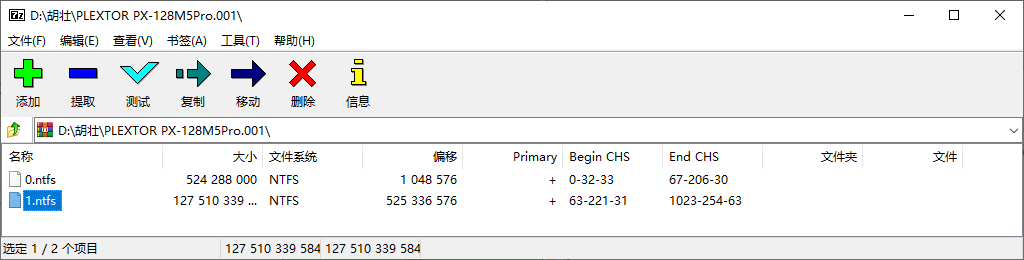

换一个Windows磁盘镜像试试看,里面有两个NTFS分区。

依然可以正常打开!

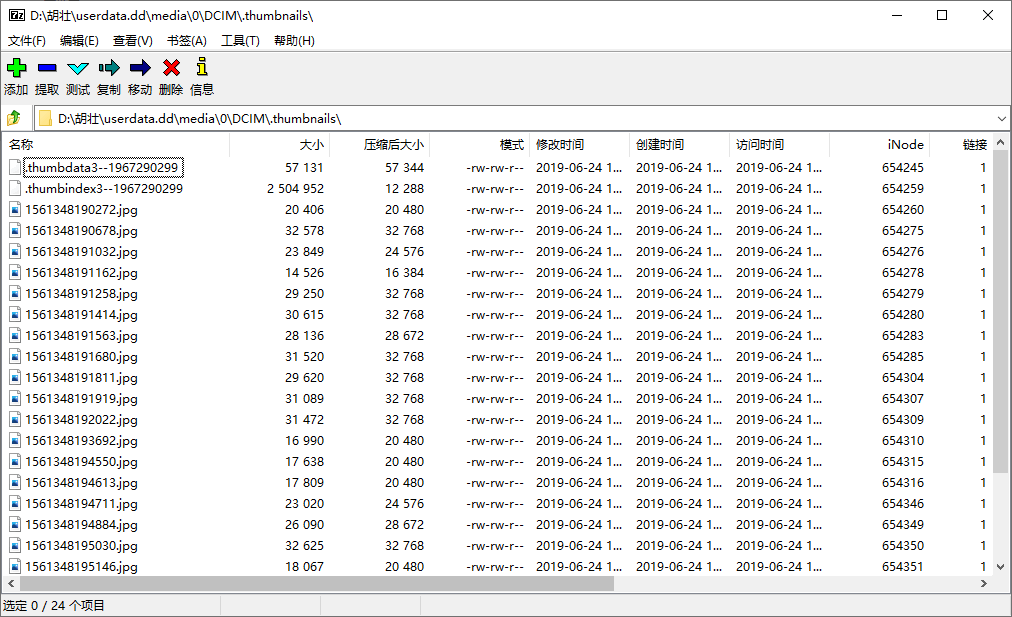

再打开一个手机镜像试试看,依然没问题!

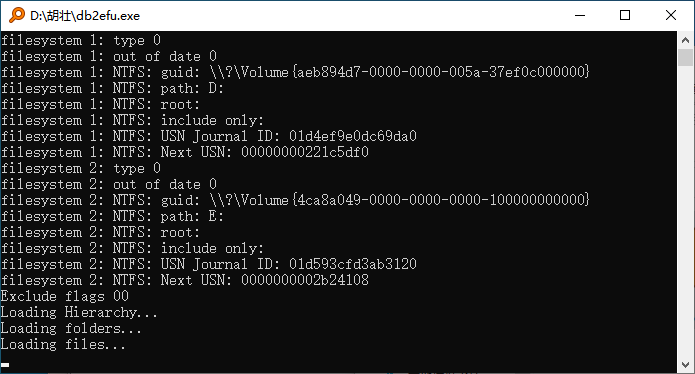

看起来功能还是比较强大的,不过竟然说是低配版的工具,其缺点也很明显——只支持RAW镜像(与拓展名无关),而不支持E01等专业的镜像格式。当然了,作为一个解压缩软件,兼职功能做到这程度已经很不错了!

总结一下,7-Zip开源免费,可以识别MBR、GPT分区结果,支持NTFS、FAT、EXT、HFS等文件系统。对于DD镜像(常见拓展名可能有dd、001、bin、raw等),可以直接使用7-Zip快速打开进行文件浏览及数据导出。